联系我们

发布日期:2020/07/24文章来源:盛邦安全

明文传输对业务系统安全性提出了更高的要求,互联网应用走向全面加密时代是大势所趋。但在加密访问可保障通讯安全的情况下,绝大多数网络设备对网络攻击、恶意软件等加密流量却无能为力,且有大量的恶意软件、勒索病毒、代理、挖矿、远控工具等采用加密手段来躲避安全防护和检测。

通常的安全产品对无法识别、无法检测的流量会放行,像特洛伊木马、勒索软件、下载器等一些恶意软件或恶意代码,为了躲避安全产品和人为检测,经常使用加密的方式来伪装或者隐藏攻击行为;使用反弹技术绕过安全设备的恶意家族样本也会频繁更换回连域名和IP,并进行加密通信。

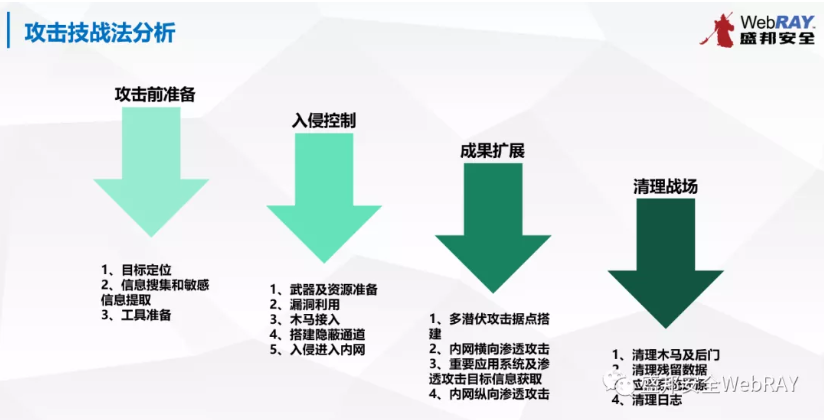

攻击链通常分为信息收集、入侵控制、成果扩展和清理战场几个步骤,通过对流量中的事件进行阶段性分析和展示,可以清晰地掌握攻击者所处的阶段。

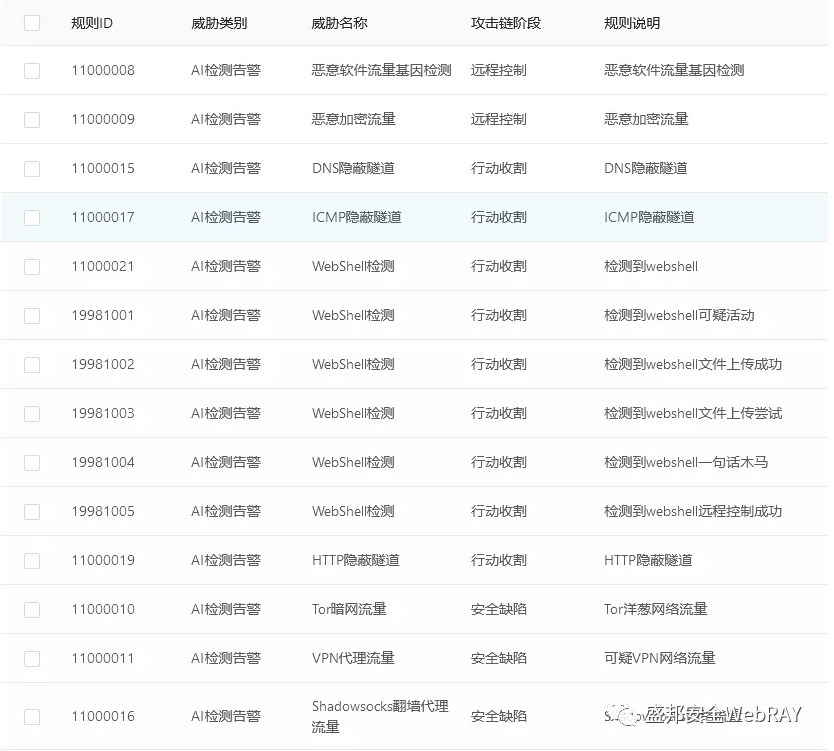

通过大量测试验证,人工智能用于加密流量安全检测是一种非常好的辅助手段。盛邦安全可持续威胁检测与溯源系统(RayEye),基于人工智能引擎,可实时分析网络全流量;结合威胁情报数据及网络行为分析技术,能深度检测可疑行为,有助于清晰掌握攻击者所处的攻击链阶段和成功概率,为客户提供恶意加密攻击流量检测解决方案。

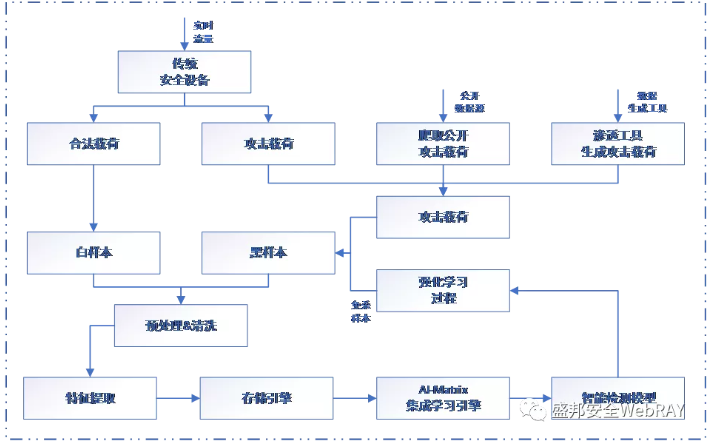

恶意加密流量检测算法学习框架

数据获取:分析网络全流量,结合威胁情报数据及网络行为分析技术,深度检测所有可疑活动;

集成学习:利用集成学习技术,实现不同类型特征向量和人工智能学习算法之间的互补特性,提供智能检测模型的泛化能力;

强化学习:利用强化学习技术,不断生成智能检测模型免杀样本,进而不断训练实现一定程度的自主学习。

恶意加密流量检测案例

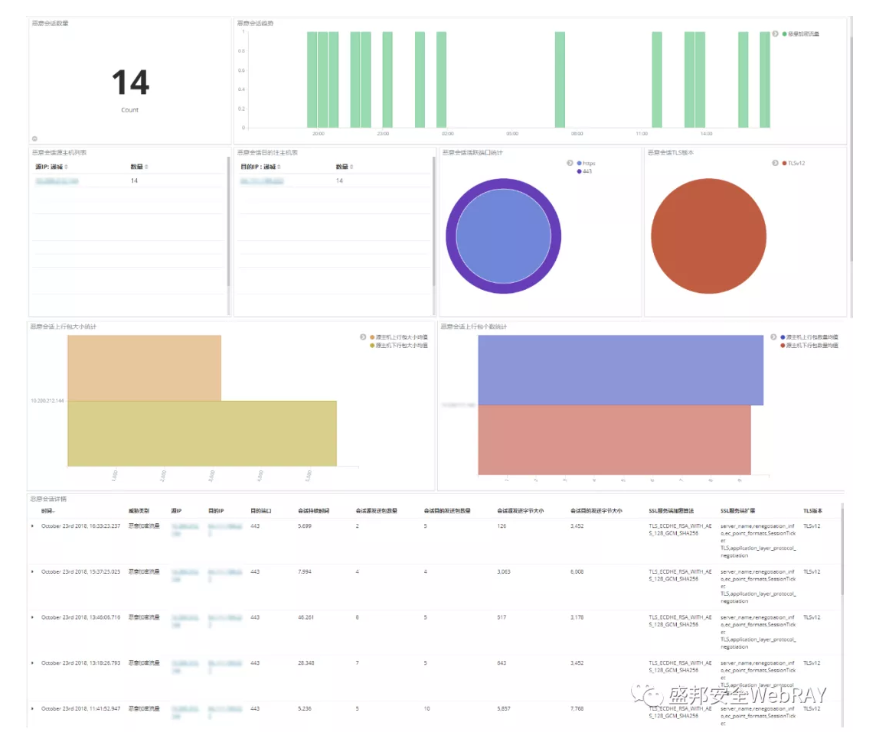

检测结果总览

源主机与目的服务器发现恶意加密流量。

如下图所示,源终端主机在晚8点至次日早8点(非工作时间),频繁访问上述域名。

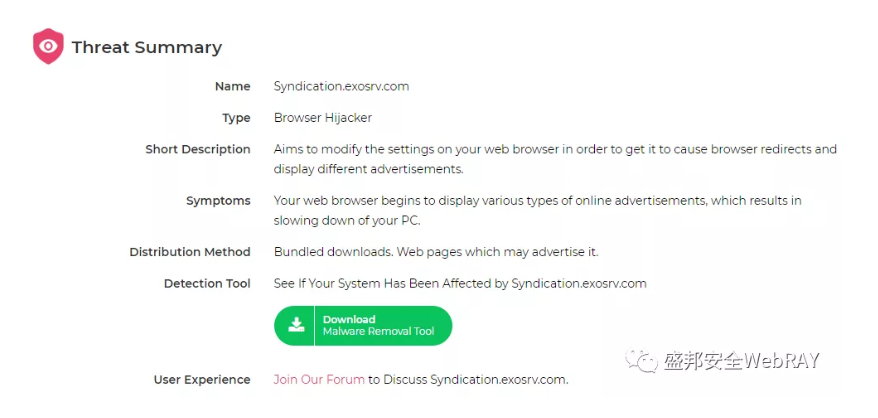

取证查询的域名

经取证,syndication.exosrv.com为浏览器被劫持后访问的目的地址,也可能是恶意软件通信地址。

SSL访问详情

正常可信证书的机构签名信息

syndication.exosrv.com的证书签名信息,显然“颁发者”是随意定义的。

同时,客户端有太多的未知扩展

unknown-35466,renegotiation_info,server_name,extended_master_secret,SessionTicket TLS,signature_algorithms,status_request,signed_certificate_timestamp,application_layer_protocol_negotiation,channel_id_new,ec_point_formats,supported_groups,unknown-2570,padding

TCP访问详情

从图中可知,大部分情况下,源主机对外发送的包的数量和字节数,远大于回包数量和字节数;这与常见HTTPS的Web访问情况相反(下行流量远大于上行流量),说明源主机可能在对外传数据。

知名调研机构在2019年初曾预测,截至2019年超过80%的企业网络流量将被加密,届时加密的流量中将隐藏超过一半以上的恶意加密攻击流量。事实证明,越来越多的业务系统、应用系统采用加密的方式保护自身安全性,并且恶意软件和恶意代码也在跟随着形势加密数据来逃避检测,与安全设备玩“躲猫猫”。

以可持续威胁检测与溯源系统(RayEye)为基础的恶意加密攻击流量检测解决方案,可以有效地检测和分析加密流量,发现诸如SSL、TLS、TOR、HTTP隐秘隧道、ICMP隐秘隧道、DNS隐秘隧道、Shadowscoks、VPN等恶意加密流量,帮助客户提升安全检测范围和检测能力,解决恶意加密流量带来的安全威胁与问题。