联系我们

发布日期:2021/05/06文章来源:盛邦安全

都说网络安全是一片没有硝烟的战场,攻防对抗,此消彼长。既然是博弈,自然也要讲究兵法,本文将站在防守方的角度来聊聊一些实用的方法,欢迎大家多指正。

摸清家底,以攻促防

兵法有云,知彼知己者,百战不殆。在攻防博弈当中,相较于对攻击的识别与拦截而言,防守方对自身网络状况、资产底数的理解往往更加重要。只有摸清家底,厘清互联网暴露面风险,清晰准确识别自身网络资产,才能提前消除未知资产、问题资产或违规资产所带来的安全隐患,进而制定具有针对性的监控和防护能力。

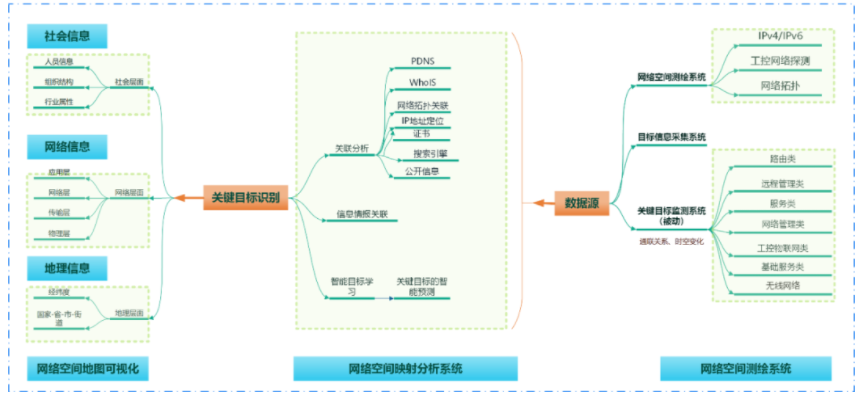

在安全保障当中,可以采用主被动相结合的方式进行全面的资产发现。一是利用网络空间资产探测系统进行外部探测,一方面对映射在互联网当中的存活地址、端口服务、发布网站和业务系统等外网暴露面资产进行发现,对违规发布的资产进行安全整改;另一方面对内网在线的服务器、PC终端、网络设备、安全设备和其他外设终端及其开放端口服务进行探测,对非必要开放的资产进行关停下线。

二是利用网络资产安全治理平台进行内部学习,通过在核心交换区域进行全流量分析,对活动中的网络资产进行梳理,一方面形成更全面的Web资产台账,持续进行跟踪治理,另一方面从访问行为当中监测未知的活跃资产,进行归属确认或整改下线。

三是通过互联网敏感信息监测系统,对用户相关的身份信息、邮箱信息、文件信息和源代码信息等进行全网检测,找到泄露的敏感信息,让攻击者没有可用情报。概括而言,摸清家底是防守制胜的第一步,也是关键的一步。

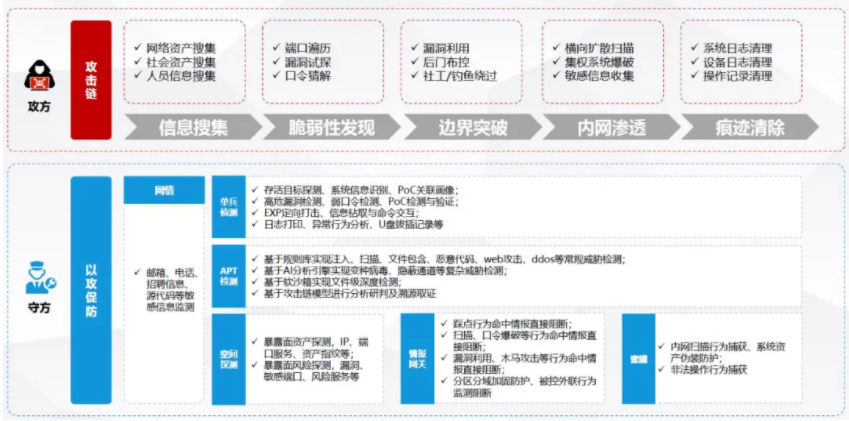

未知攻,焉能知防。在实战化的场景当中,单纯从防守角度来思考对策往往容易发生疏忽,留下防护缺口,因此需要采用以攻促防的方式,从攻击者的视角来衡量防守能力,找到所有可能被利用的攻击路径、弱口令风险和漏洞缺陷并各个击破,才有可能实现风险清零的目标。

在安全保障当中,可以采用漏洞扫描系统、单兵侦测系统和人工渗透测试相结合的方式进行全面的查漏补缺。利用一体化漏洞评估系统对网络当中存在的主机漏洞、web漏洞、数据库漏洞和弱口令风险进行大范围摸排,做第一轮的高危目标筛选;再利用单兵侦测系统对重点目标进行专项侦察、POC验证、权限获取与痕迹确认,按照完整的攻击链条进行第二轮的风险确认;最后通过人工渗透的方式进行最终确认,对已发现风险进行深入验证,并结合机房环境、楼宇线路、人员信息、供应链信息和其他属性进行关联分析,查找可能存在的连带风险。通过这样的方式,一方面可以对确认风险进行修补加固,另一方面反复进行真实的攻击模拟,排查并消除遗留风险。

纵深防御,立体监控

善守者,藏于九地之下。真正的安全除了自身可靠之外,还需要足够的外部防线。网络资产底数清晰、自身风险消除、安全加固之后,下一步就要建立逐层细化的防护手段,强化现有安全能力,形成纵深防御体系。在安全保障当中,可以重点对互联网边界、服务器区域边界和核心系统终端来做防护提升。首先建议在互联网出口边界增加基于安全情报的攻击拦截系统,利用权威的安全情报对来访IP进行识别,截断可疑访问,建立第一道安全防线;另外,在服务器区域边界补充Web应用专项防护能力,通过算法判断、特征识别和自学习白名单等组合方式,进行细粒度的攻击过滤与访问控制;最后,在核心系统终端补充本地防护组件,通过进程监控和文件系统保护等方式,建立最后一道安全防线。

善攻者,动于九天之上。有技巧、有经验的攻击者往往不会拘泥于某些攻击手段,也不会按部就班地执行入侵套路,他们往往能够调动一切可利用的资源、抓住任何可执行的机会,出其不意地展开攻势。因此,从防守者的视角来看,真正的攻击信号可能产生于任何一个位置,既有可能在内网先发现威胁,也有可能在终端先找到痕迹,在攻击监控时绝不能只是盯紧边界的安全设备,而是应该部署足够的监测能力,覆盖所有防护死角——“点亮全图”。

在安全保障当中,除了依赖防护设备进行攻击监控之外,还可以在内外网核心区域与东西向流量节点位置部署全面的威胁监测与取证能力。一方面利用持续性威胁检测与溯源系统,对于隐蔽通道、变种攻击、路径穿越、权限提升等高危事件和部分社工常用技术手段进行重点布控,留存原始报文及攻击摘要作为研判证据;另一方面可以通过网络资产安全治理平台所包含的Webshell后门监测模块,对后门试探和利用行为进行专项捕获,及时发现致命威胁,保存交互记录;最后通过监测体系与防护设备的协同联动,做到处置闭环。

故布疑阵,反守为攻

兵者诡道也,虚则实之,实则虚之。不论攻防手段多么高明,博弈的最终还是一场资源和精力的消耗战。防守方除了应该厘清自身风险、建立安全防护之外,还可以设立足够的陷阱来干扰攻击者。在安全保障当中,可以通过伪造网络资产的方式来实现欺骗防御。

一方面通过下一代诱捕防御系统构造大量的仿真节点与诱捕探针,覆盖填充各个安全域,形成一张与真实网络共生的虚拟网络,这样就能够以逸待劳,将攻击者进入内网后横向扫描的行为直接捕获,之后再进行追溯反制。

另一方面利用WAF的蜜罐防御模块,发布虚拟仿真的业务资产,吸引攻击者进行交互访问,从而在捕获攻击的同时实现精准防御。这类欺骗式防御的核心思想就是利用大量的仿真业务将真实业务掩藏起来,对攻击者进行迷惑与牵制,这样既可以有效发现内网异常行为,又可以消耗攻击者资源,还可以隐藏保护对象并抢得充分的应急响应时间窗口,从而为防守方制造反守为攻的时机。