让网络空间更有序

发布日期:2024/08/09

这个夏天,注定不平凡。

赛程过半,每一次上场都是宝贵经验,

战事正酣,浅做一个阶段性复盘,起身再战!

01

老洞?新洞?

能被利用就是“漏”洞

首先,让我们看看最近哪些系统最受关注

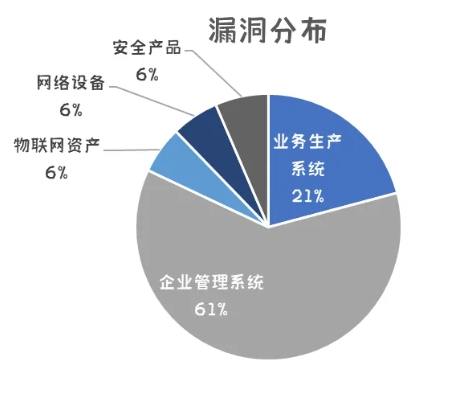

近期热点漏洞分类统计

企业管理系统类“高居榜首”

果然得“集权”者得“天下”,

拥有大量管理权限和人员信息的资产

果然最受“青睐”,占比高达61%。

对这类系统,切记:

不要“暴露”!

不要“裸奔”!

不要把管理员账号

“刻在”您心爱的桌面上!

业务生产系统类“屈居第二”

最“要面子”的网络资产,

不接受反驳,占比高达21%。

对这类系统,我们要坚持:

该上的防护必须上!

该关的端口马上关!

别把后台推到前台,

别拿漏洞不当“干粮”!

安全产品类需要格外重视

安全资产首先要保证自身安全性。

对这类产品,一定要:

收紧管理入口

看好账户口令

能单独开辟一个管理区域

那就再好不过了~

物联网设备类需要提高警惕

最容易忽视但绝不容忽视的网络资产

攻防江湖当中的“后起之秀”

一句话:做好隔离,千万别浪🌊

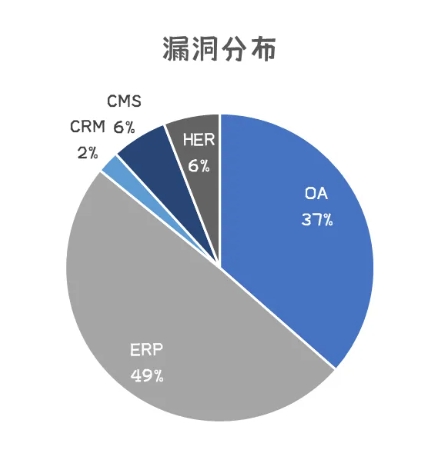

排名榜首的企业管理系统类,

到底又涉及哪些系统呢?

让我们一起展开👀:

可以看到各类ERP和OA系统占比最多,

针对这类资产,

漏洞修复要及时,

防护策略提前做。

总结一句话:

守护供应链安全,两高一弱要不得!

02

遇到漏洞不要慌

先开策略再升级

漏洞的防护和扫描,

原理还不太一样。

不同的漏洞攻击,

只要提取到共性的手法特征,

一条规则就可以防护多种漏洞,

所谓一力降十会,万变不离其宗。

尤其是现在的防护产品,

既有规则匹配,又有算法检测,

还有风险模型。

检测手段多样,

能预先防御大部分漏洞攻击。

所以遇到漏洞不要慌张,

首先,确保防护策略完整覆盖,

然后,及时关注规则升级动态。

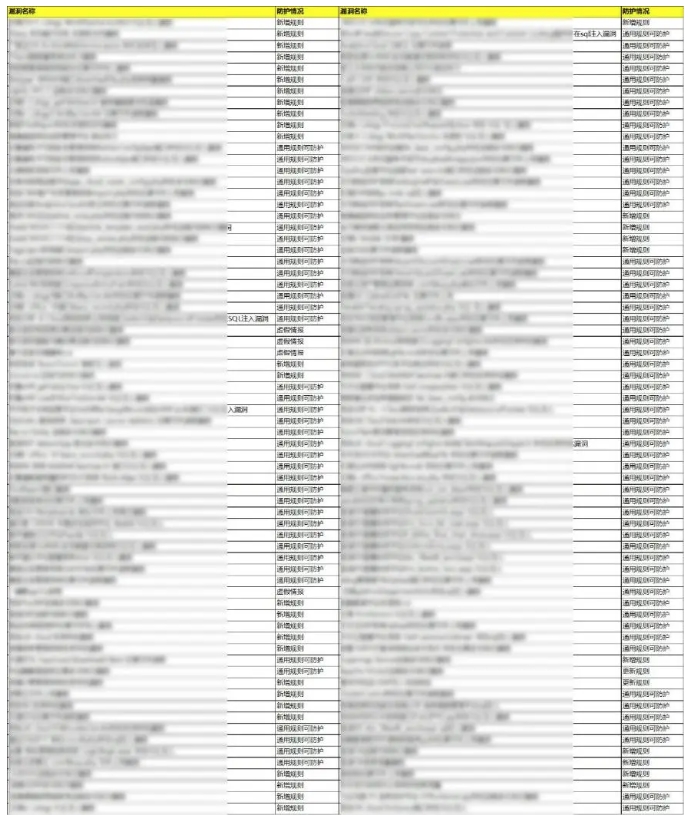

以RayWAF为例,

来感受下最近的规则更新动态:

可以看到,近期的热点漏洞当中,

70%利用通用规则即可实现检测防护,

其余30%可以采用更精细化的规则进行检测,

btw,我们的规则库已在第一时间更新同步~

03

RayWAF在手

0day防护就有

在漏洞攻击当中,0day漏洞通常会因为:

公开时间短、影响范围大、检测手段缺失、防护效果未知……令大家谈0day色变

其实,在实际的安全防护部署当中,

我们可以通过合理规划安全策略,

有序应对0day攻击。

仍以RayWAF为例,

让我们概括一些实用技巧:

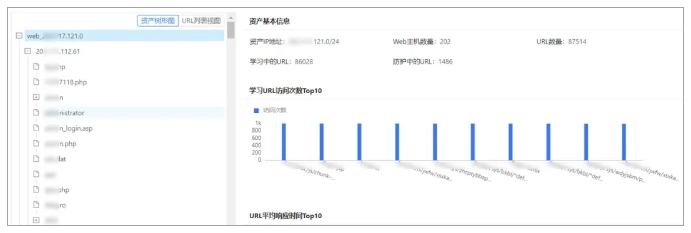

(1)梳理防护资产,摸清家底

采用自学习加主动探测的方式梳理防护资产

一方面用于针对性指导安全策略的设定,

另一方面当高危漏洞爆发时,

可以快速评估风险影响范围,

合理制定应急方案。

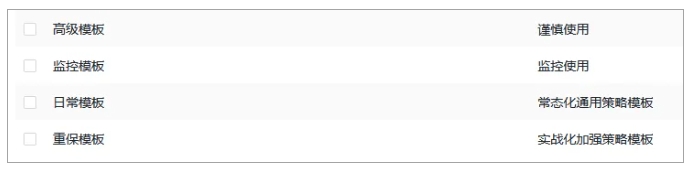

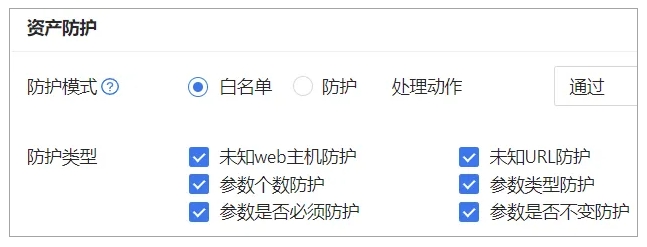

(2)梳理安全策略,加固防护

业务的连续性与安全性需掌握好平衡点,

尤其要做好“战时”与“平时”的灵活调整。

实战化阶段,需要确保网络武器、后门攻击、

OA漏洞、S2漏洞等高风险防护规则已开启。

此外,针对关键业务资产及同等重要资产,

还可以建立自学习白名单模块

以实现更严格的防护。

(3)规则自动升级,及时补防

启用规则库在线升级功能

或安排专人跟进升级工作,

确保及时获取规则更新情况,

实现一点捕获、全网快速同步

的及时加固效果。

(4)自定义规则库,灵活响应

针对突发的高危漏洞,在规则尚未发布之前,

还可利用自定义检测规则快速补全防护能力,

为问题资产打好虚拟补丁,实现灵活响应。

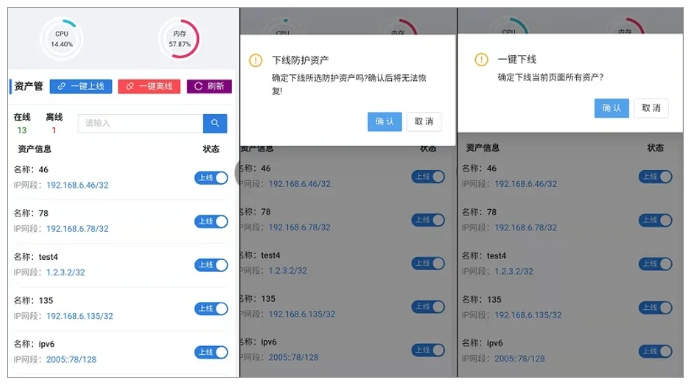

(5)业务一键下线,快速止损

对于短时间较难确认的问题风险,

还可以通过一键下线功能,

来保护对应的业务资产。

在防护策略齐备之前,

先从逻辑上临时限制该业务的访问,

达到快速止损的效果,

待防护建立后再恢复上线。

赛程尚未过半,

仍需复盘再战。